ArrowQin

ArrowQin

\Downloads\seeyon-exploit-main>seeyoner.exe -u http://**********/ -vn all -m scan

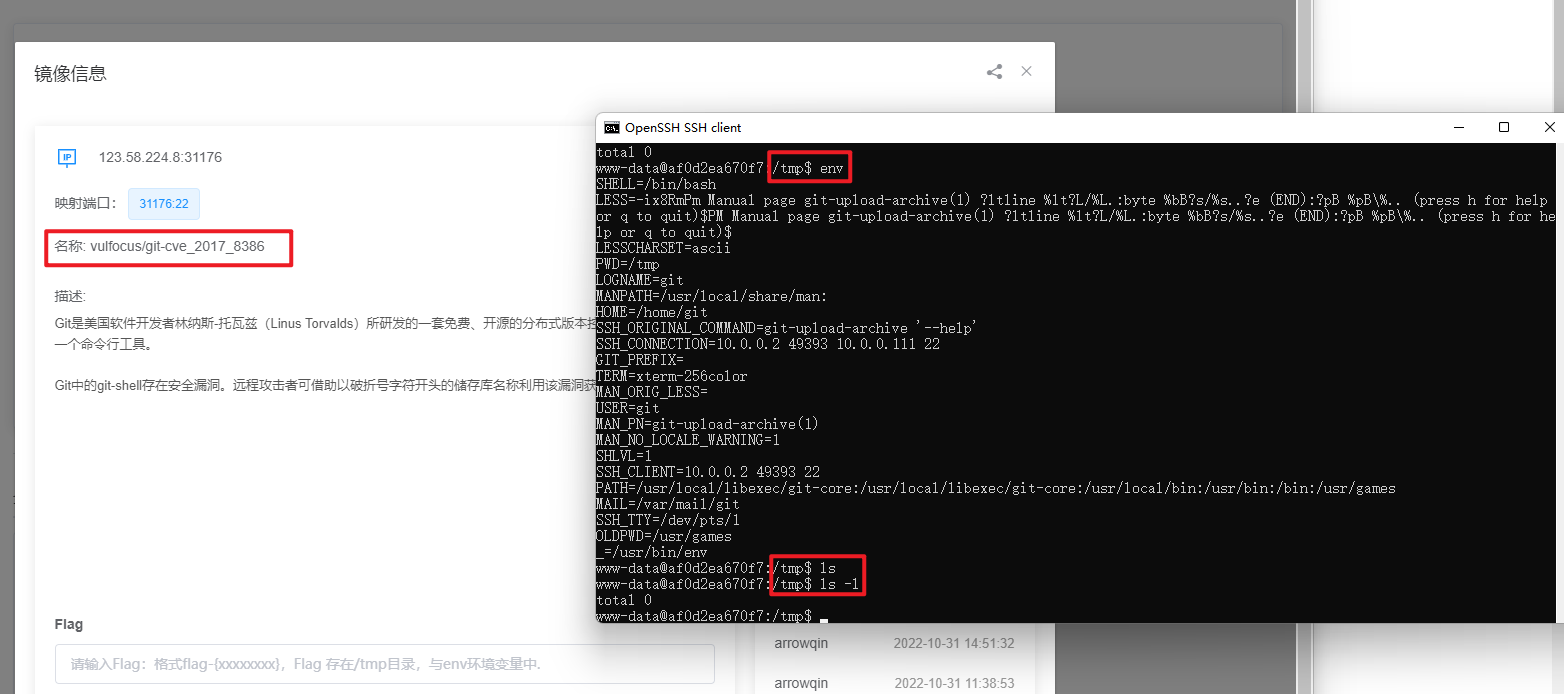

vulfocus/git-cve_2017_8386

感觉判单检查出漏洞的条件太简单了,通过是否有返回和返回是否存在ERROR来判断的,误判率极高。 在实际的情况中,如果对GET提交的参数进行过滤,会返回正常的页面,此时就会产生对漏洞误报,这是很不科学的。 举个例子,我随便使用一个能够提交GET请求的网址http://39.98.177.186:8088/Less-1/id=1,结果便返回了存在012,015,009三个漏洞,很显然目标站点是不存在struts漏洞的。 希望能在判断检测出漏洞的条件上进行完善。

It's very troublesome to set tcp_keepalive option for every ssh-session, so a global config is very useful, hope to see it in future version.